Sicherheit der Landing Zone Cloud: Schützen Sie Ihre Ressourcen - DEEP

Sicherheit der Landing Zone Cloud: Schützen Sie Ihre Ressourcen

27 August 2024

Laut Gartner wird bis zum Jahr 2025 die Hauptursache für mehr als 99% aller Verstöße gegen das Cloud Computing in der Fehlkonfiguration oder in Fehlern der Endbenutzer liegen.*.

In unserem vorherigen Artikel über bewährte Verfahren für die Gestaltung und Verwaltung des Netzwerks in einer Cloud-Landing-Zone haben wir die grundlegende Bedeutung einer robusten und sicheren Netzwerkinfrastruktur als Grundpfeiler für einen erfolgreichen Übergang zur Cloud hervorgehoben. Die Sicherung einer Cloud-Landing-Zone beschränkt sich jedoch nicht auf den Rahmen des Netzwerks.

Indem wir die Sicherheit in den Mittelpunkt der Cloud-Governance stellen, werden wir untersuchen, wie CIOs das volle Potenzial der Cloud nutzen und gleichzeitig eine robuste Sicherheitshaltung beibehalten können(Zero Trust Approach).

Grundlegende Prinzipien der Sicherheit in der Landing Zone

Sicherheit in einer Landing Zone bedeutet, Kontrollen, Richtlinien und Lösungen einzuführen, die darauf ausgelegt sind, Ressourcen, Daten und verwaltete Dienste zu schützen. Die Sicherheit in der Landing Zone, die als Ausgangspunkt für die Einführung der Cloud dient, muss vom ersten Tag an durchdacht und integriert werden. Zu den wichtigsten zu berücksichtigenden Sicherheitskonzepten gehören :

-

Datensicherheit : Sicherstellen, dass die in der Cloud gespeicherten und verarbeiteten Daten vor unbefugtem Zugriff, Leckagen und Verlust geschützt sind

-

Die Zugriffskontrolle: Festlegen, wer mit welchen Rechten auf welche Ressourcen in der Cloud zugreifen kann, unter Verwendung von Mechanismen wie Multi-Faktor-Authentifizierung und rollenbasierter Zugriffskontrolle (RBAC).

-

Netzwerksicherheit: Schützen Sie das Netzwerk vor Eindringlingen und Angriffen, indem Sie den Datenverkehr segmentieren, Daten auf dem Transportweg verschlüsseln und Firewalls einsetzen.

-

Identitätsmanagement: Sichere Identifizierung, Authentifizierung und Autorisierung von Benutzern und Diensten durch strenge Verwaltung von Benutzerkennungen und Zugriffen.

-

Compliance: Einhaltung von Branchen- und Regierungsvorschriften.

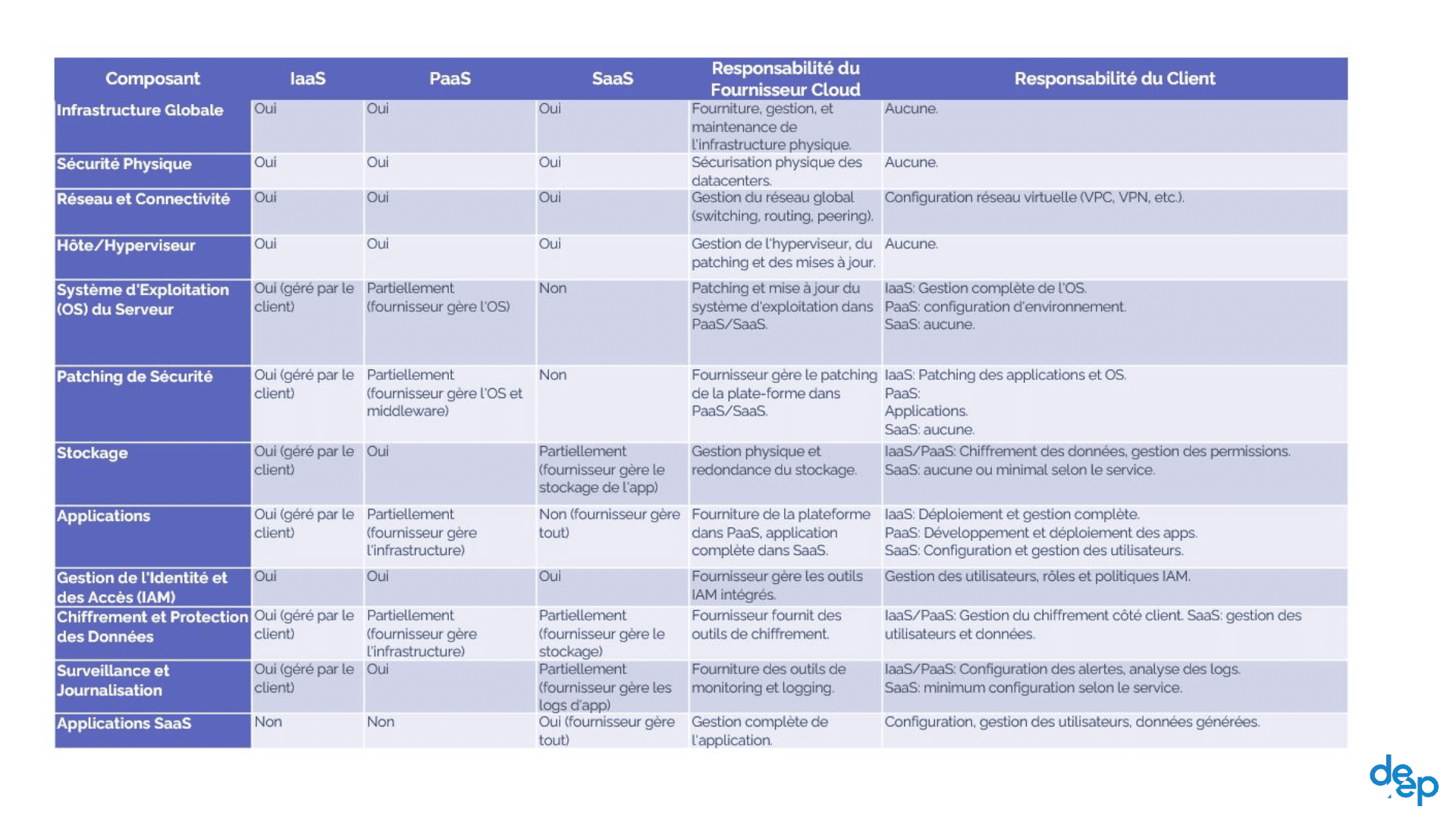

Modell der geteilten Verantwortung

In der Cloud wird die Sicherheit häufig nach einem Modell der geteilten Verantwortung zwischen dem Cloud-Dienstleister und dem Kunden verwaltet. Es ist von entscheidender Bedeutung, dass Sie klar verstehen, welche Sicherheitsaspekte der Cloud Service Provider (CSP) abdeckt und welche in Ihrer Verantwortung liegen.

Das Dienstleistungsmodell bestimmt den Grad der Verantwortung :

-

IaaS (Infrastructure as a Service) : Der Kunde verwaltet hauptsächlich die virtuellen Maschinen, den Speicher, die Netzwerke und das Betriebssystem. Der Cloud-Anbieter verwaltet die physische Infrastruktur, das Netzwerk und die Virtualisierung.

-

PaaS (Platform as a Service) : Der Cloud-Anbieter verwaltet mehr Aspekte als bei IaaS, darunter das Betriebssystem, die Datenbanken und andere Middleware. Der Kunde konzentriert sich hauptsächlich auf die Entwicklung und Verwaltung der auf der Plattform eingesetzten Anwendungen.

-

SaaS (Software as a Service) : Der Cloud-Anbieter verwaltet fast alles, einschließlich der Anwendung selbst. Der Kunde nutzt die Anwendung einfach über die Cloud und konzentriert sich auf die Verwaltung der Nutzer und der von der Anwendung erzeugten Daten.

Der Zero-Trust-Ansatz in der Landing Zone-Architektur

Der Zero-Trust-Ansatz hat sich als neues Paradigma durchgesetzt und besagt, dass keine Person, kein System und kein Dienst, weder intern noch extern, von vornherein als sicher angesehen werden sollte. In einer Cloud-Landing Zone erfordert dieses systematische Misstrauen, dass jeder Versuch, auf Ressourcen in der Landing Zone zuzugreifen, sorgfältig überprüft und validiert wird.

Mikrosegmentierung zur Isolierung von Ressourcen

Die Mikrosegmentierung ist eine Schlüsseltechnik des Zero-Trust-Ansatzes und teilt das Netzwerk in kleinere, besser verwaltbare und sicherere Segmente. Dadurch wird die Angriffsfläche verringert und die Fähigkeit böswilliger Akteure, sich im gesamten Netzwerk zu bewegen, eingeschränkt. Jedes Mikrosegment hat seine eigenen definierten Zugriffskontrollen und stellt so sicher, dass Anwendungen und Dienste voneinander isoliert sind.

Aktive Überwachung

Ein vollständiger Überblick über die Aktivitäten innerhalb der Landing Zone ist unerlässlich. Überwachungs- und Analysetools sammeln und untersuchen kontinuierlich Verkehrsdaten und Sicherheitsereignisse, um verdächtige Aktivitäten zu erkennen und darauf zu reagieren.

Dynamische und anpassungsfähige Richtlinien

Die Sicherheitsrichtlinien in einer Zero-Trust-Architektur dürfen nicht statisch bleiben. Sie müssen sich an sich ändernde Kontexte und Risikoniveaus anpassen. Der Zugriff wird ständig neu bewertet, und Rechte können geändert oder entzogen werden, wenn sich das Verhalten oder der Status der Benutzer ändert.

Minimierung von Privilegien

Die Anwendung des Prinzips der geringsten Privilegien ist beim Zero-Trust-Ansatz noch kritischer. Der Zugriff wird auf das zur Erfüllung einer Aufgabe unbedingt erforderliche Maß beschränkt, wodurch die Risiken im Falle einer Kompromittierung von Anmeldeinformationen oder einer Verletzung der Zugriffsrichtlinien minimiert werden.

Identitäts- und Zugriffsverwaltung

Die Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) ist das Herzstück der Sicherheit in Cloud-Umgebungen. Es legt fest, wie Benutzer identifiziert und authentifiziert werden und welche Berechtigungen ihnen auf IT-Ressourcen gewährt werden. Durch die sorgfältige Kontrolle, wer auf was zugreifen darf, spielt IAM eine entscheidende Rolle beim Schutz vor unbefugtem Zugriff und Datenlecks.

Um IAM in einer Cloud-Umgebung effektiv zu implementieren, empfehlen wir Ihnen, die folgenden Praktiken anzuwenden:

Föderation von Identitäten

Identity Federation ermöglicht es Benutzern, sich bei Cloud-Konsolen und Anwendungen mit ihren Active-Directory-Anmeldedaten zu authentifizieren. Das bedeutet, dass sie nur einen einzigen Satz Passwörter benötigen, um auf alle Ressourcen zuzugreifen, was die Zugriffsverwaltung vereinfacht und die Benutzererfahrung verbessert. Neben einer reibungsloseren Authentifizierung behält dieser Ansatz auch ein hohes Maß an Sicherheit bei. Protokolle wie SAML und OpenID Connect werden verwendet, um diese Integration zwischen Active Directory und Cloud-Diensten zu gewährleisten.

Multi-Faktor-Authentifizierung (MFA)

Bei der MFA müssen die Benutzer zwei oder mehr Identitätsnachweise erbringen, um auf Ressourcen zugreifen zu können, was eine zusätzliche Sicherheitsebene schafft. Durch die Kombination von etwas, das der Nutzer weiß (wie ein Passwort), mit etwas, das er hat (wie ein Smartphone oder ein Token), verringert MFA das Risiko eines unbefugten Zugriffs erheblich.

Überwachung und Überprüfung von Zugriffen

Die kontinuierliche Überwachung und regelmäßige Überprüfung von Zugriffen ist entscheidend, um unangemessene oder veraltete Berechtigungen zu erkennen und zu korrigieren. Tools für die Identitäts- und Zugriffsverwaltung können diese Überprüfungen automatisieren und so die Erkennung von Anomalien und die Einhaltung von Sicherheitsrichtlinien erleichtern.

Schutz von Daten

Während das Identitätsmanagement den Zugriff auf Ressourcen sperrt, konzentriert sich der Datenschutz auf die Sicherheit der Daten selbst, sowohl im Ruhezustand als auch während der Übertragung. Dieses Kapitel behandelt die wichtigsten Technologien und Praktiken, um die Vertraulichkeit und Integrität von Daten in der Cloud zu gewährleisten.

Verschlüsselung von Daten

Die Verschlüsselung ist der Grundstein des Datenschutzes. Die Verschlüsselung von Daten stellt sicher, dass auf Datenträgern oder in Cloud-Diensten gespeicherte Daten ohne den Entschlüsselungsschlüssel nicht zugänglich sind. Ebenso schützt die Transitverschlüsselung Daten, die zwischen Diensten und Nutzern ausgetauscht werden, und verhindert so ein böswilliges Abfangen.

Verwaltung von Verschlüsselungsschlüsseln

Eine sichere Verwaltung der Verschlüsselungsschlüssel ist entscheidend für die Wirksamkeit der Verschlüsselung.

Jeder Cloud-Provider bietet an, für Sie mit seinen Schlüsseln die gewünschten Ressourcen zu verschlüsseln. Aber je nach den regulatorischen Einschränkungen stellt er Ihnen einen Schlüsselverwaltungsdienst (KMS - Key Management Service) zur Verfügung. Er bietet Funktionen, um Ihre Verschlüsselungsschlüssel sicher zu erstellen, zu speichern und zu verwalten, und stellt gleichzeitig sicher, dass sie für Ver- und Entschlüsselungsvorgänge verfügbar sind.

Datensicherung und -wiederherstellung

Die Umsetzung von Strategien zur Datensicherung und -wiederherstellung ist entscheidend für die Ausfallsicherheit der Daten. Zu den bewährten Verfahren gehören die regelmäßige Sicherung kritischer Daten, die Replikation von Daten für die Ausfallsicherheit gegen Ausfälle von Verfügbarkeitszonen, Regionen und regelmäßige Tests der Wiederherstellungsverfahren, um die Effizienz im Katastrophenfall zu gewährleisten.

Einhaltung und Vorschriften zum Datenschutz

Die Einhaltung lokaler und internationaler Datenschutzbestimmungen (wie GDPR) ist nicht nur eine gesetzliche Verpflichtung, sondern auch ein Schlüsselelement für das Vertrauen der Kunden. Besondere Aufmerksamkeit sollte dem Datenstandort, den Zugriffsrechten und den Prozessen für den Umgang mit Datenverletzungen geschenkt werden.

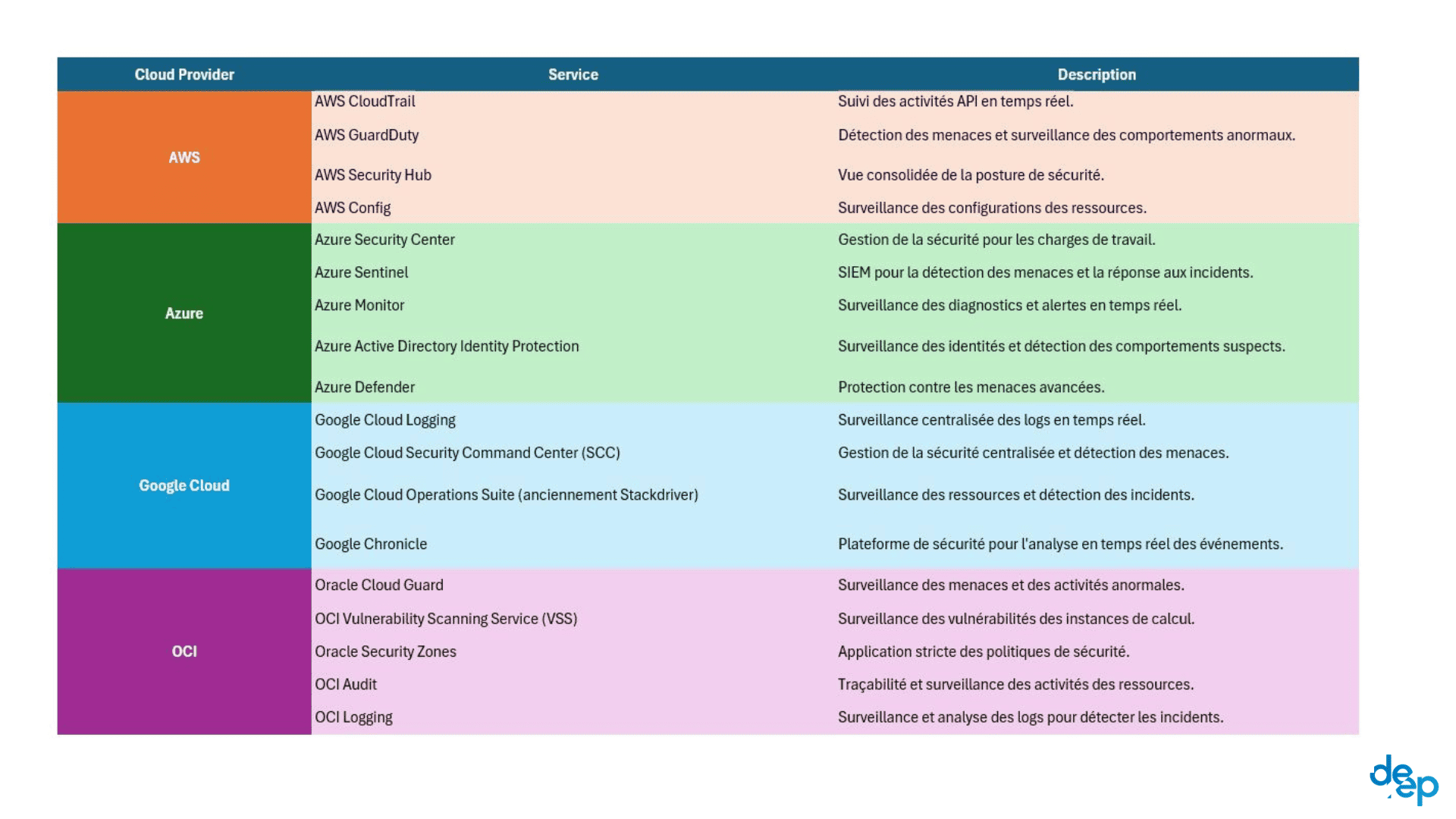

Überwachung in Echtzeit

Die Einführung von zentralisierten Überwachungssystemen ist für die Sicherheit unerlässlich. Diese Systeme scannen kontinuierlich die Logs, Metriken und Sicherheitsereignisse aller Cloud-Ressourcen und bieten eine umfassende Echtzeitanalyse potenzieller Sicherheitslücken.

Für jeden Cloud-Anbieter sind hier die spezifischen Dienste aufgeführt, die diese Echtzeitüberwachung gewährleisten :

Automatisierte Warnmeldungen

Diese Warnungen sollten so konfiguriert werden, dass sie kritische Vorfälle melden, die sofortige Aufmerksamkeit erfordern, und so sicherstellen, dass Korrekturmaßnahmen ohne Verzögerung ergriffen werden können.

Zusammenfassend lässt sich sagen, dass die Sicherheit einer Cloud-Landing Zone für jedes Unternehmen, das in die Cloud abwandern möchte, von größter Bedeutung ist. Durch einen umfassenden und proaktiven Ansatz, die Integration von Grundprinzipien wie Zero Trust und die Einführung strenger Kontrollmechanismen kann eine sichere und zuverlässige Cloud-Umgebung aufgebaut werden.

DEEP als Experte für digitale Transformation unterstützt Sie bei der Konzeption und Umsetzung Ihrer Landing Zone Cloud. Unsere Teams helfen Ihnen dabei, eine Sicherheitsstrategie festzulegen, die auf Ihre spezifischen Bedürfnisse zugeschnitten ist, bewährte Verfahren einzuführen und Ihre Umgebung kontinuierlich zu überwachen.

Kontaktieren Sie unsere Cloud-Experten noch heute, um die beste Lösung für Ihr Cloud-Projekt zu evaluieren!

* Source : https://www.gartner.com/smarterwithgartner/is-the-cloud-secure

Kontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Weitere Artikel aus der Kategorie Cloud

Effizient zusammenarbeiten mit Microsoft 365 und Teams

Keine E-Mail-Anhänge mehr! Erfahren Sie, wie Microsoft 365 und Teams KMU helfen, sicher zu teilen, Zeit zu sparen und besser zusammenzuarbeiten.

Veröffentlicht am

04 November 2025

Die Cloud – mehr denn je Grundlage der digitalen Transformation

Die digitale Transformation in Luxemburg beschleunigt sich, angetrieben durch die Cloud. Mit der bevorstehenden Einführung von Azure Extended Zone in Luxemburg eröffnen sich Unternehmen neue Möglichkeiten, Agilität und Compliance miteinander zu verbinden.

Veröffentlicht am

17 Oktober 2025

DORA: Gewährleistung einer effektiven „Exit Strategy“

Um Finanzakteuren, die sich auf die Cloud stützen, bei der Einhaltung von DORA zu helfen und ihre betriebliche Widerstandsfähigkeit zu unterstützen, führen Deloitte und DEEP eine innovative „Exit Strategy“-Lösung ein.

Veröffentlicht am

20 Dezember 2024

Ein Projekt? Fragen?

Senden Sie uns Ihre Nachricht, unsere Experten werden Ihnen umgehend antworten.

DEEP? Ihr digitaler Verbündeter!

Mit DEEP verwandeln Sie Ihre IT-Projekte in messbare und nachhaltige Wachstumshebel.