Notre blog - DEEP

Notre blog

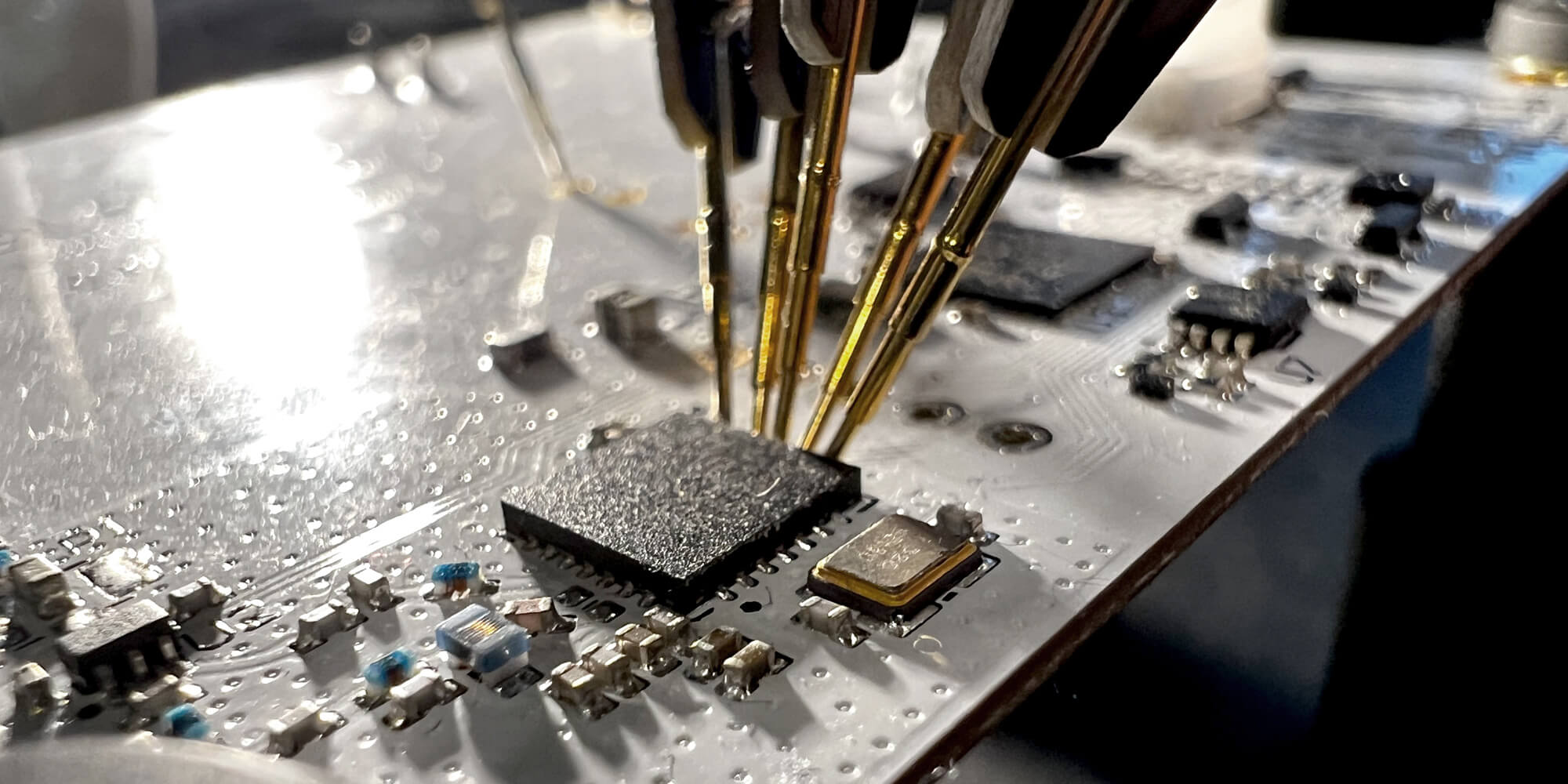

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 2)

Cet article est la seconde partie de l’étude de cas de la CVE-2022-46527 et va parler de la découverte de la vulnérabilité et d’une preuve de concept menant à un crash

Lire cet articlePublié le

26 juin 2023

Bien préparer son projet IoT et choisir le bon fournisseur

Au-delà de l’idée, la mise en œuvre d’un projet ou la création d’une activité s’appuyant sur la technologie connectée implique de prendre en compte divers aspects. Alors, à quoi faut-il faire attention ?

Lire cet articlePublié le

13 juin 2023

Data Mesh : le pouvoir aux métiers

Le Data Mesh, paradigme abstrait ou approche concrète de l’exploitation de la donnée ?

Lire cet articlePublié le

22 mai 2023

Nous contacter

Vous avez des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Contacter un expert

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?